Penetration Testing กระบวนการสร้างเกราะป้องกันเชิงรุก ยกระดับความมั่นคงปลอดภัยไซเบอร์ให้กับระบบ Cloud และ On-Premise

กระแสการปรับใช้เทคโนโลยีที่ขยายตัวอย่างต่อเนื่องหลายปีที่ผ่านมา ทำให้ธุรกิจพึ่งพา Cloud และโครงสร้างพื้นฐานดิจิทัลมากขึ้นอย่างหลีกเลี่ยงไม่ได้ และส่งผลให้แผนการตั้งรับภัยคุกคามไซเบอร์แบบเดิมอาจไม่เพียงพอต่อการสร้างความมั่นคงปลอดภัยในยุคดิจิทัล

Penetration Testing หรือการทดสอบเจาะระบบเชิงรุก ทำหน้าที่ค้นหา “จุดอ่อนที่ซ่อนอยู่” ให้พบก่อนผู้ไม่หวังดี พร้อมทดสอบความแข็งแรงของระบบเพื่อเตรียมความพร้อมรับมือกับภัยคุกคามอยู่เสมอ ถือเป็นหัวใจของ Cyber Resilience ที่ช่วยลดความเสี่ยงและความเสียหายที่อาจเกิดขึ้นกับโครงสร้างพื้นฐาน ทั้ง Cloud Computing และ On-Premise

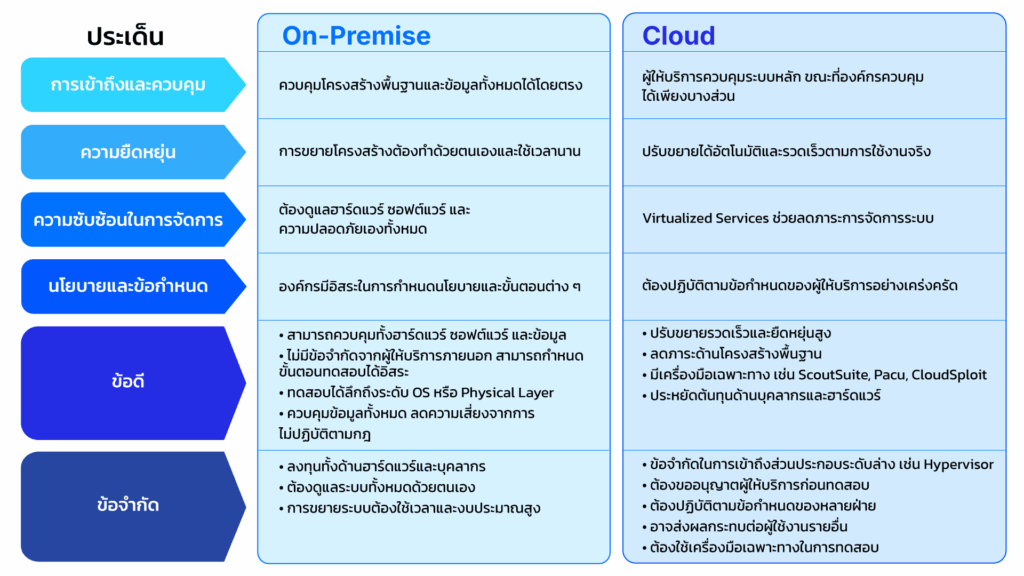

Penetration Testing บน Cloud และ On-Premise ต่างกันอย่างไร

เมื่อเทคโนโลยีก้าวหน้าและภัยคุกคามพัฒนาควบคู่กันอย่างต่อเนื่อง องค์กรจำเป็นต้องประเมินความเสี่ยงในโครงสร้างพื้นฐานทั้งระบบ Cloud ซึ่งต้องบริหารความเสี่ยงภายใต้ Shared Responsibility Model และระบบ On-Premise ที่องค์กรควบคุมเองทั้งหมด ซึ่ง Penetration Testing จึงเป็นกระบวนการสำคัญที่ช่วยลดช่องว่างการป้องกัน (Security Gap) และสร้างความเชื่อมั่นให้ระบบไอทีทำงานได้อย่างต่อเนื่องและยืดหยุ่น

บทความนี้จะพาไปสำรวจความแตกต่างของ Penetration Testing บนระบบ Cloud และ On-Premise ในมุมของกระบวนการ ความท้าทาย และปัจจัยสำคัญที่องค์กรต้องคำนึงถึง เพื่อสร้างภูมิคุ้มกันไซเบอร์ที่แข็งแรงในยุค Cloud-First

Penetration Testing บนระบบ On-Premise

สถาปัตยกรรมแบบ On-Premise คือระบบที่องค์กรติดตั้งและบริหารจัดการด้วยตนเองในทุกชั้น ตั้งแต่เซิร์ฟเวอร์ เครือข่าย ไปจนถึงการกำกับดูแลด้านความปลอดภัย ทำให้องค์กรมีอำนาจควบคุมทั้งฮาร์ดแวร์และซอฟต์แวร์ได้อย่างเต็มรูปแบบ

การทดสอบเจาะระบบใน On-Premise มุ่งประเมินช่องโหว่ในองค์ประกอบสำคัญ ได้แก่

- • Network Testing: ตรวจสอบความปลอดภัยของเครือข่าย เช่น การสแกนพอร์ต และการจำลองการโจมตีแบบ Man-in-the-Middle เพื่อประเมินความเสี่ยงในการสื่อสารภายในระบบ

- • Server & Hardware Testing: ประเมินการตั้งค่าระบบปฏิบัติการ การเข้าถึงที่ไม่ได้รับอนุญาต และการป้องกันทางกายภาพของเซิร์ฟเวอร์และอุปกรณ์เครือข่าย

- • Application Testing: ทดสอบเว็บไซต์ แอปพลิเคชัน และซอฟต์แวร์ภายใน เพื่อค้นหาช่องโหว่ เช่น SQL Injection และ Cross-Site Scripting (XSS)

แม้องค์กรจะสามารถควบคุมข้อมูลและระบบได้อย่างครบถ้วนในโมเดล On-Premise แต่จำเป็นต้องรองรับต้นทุนด้านบุคลากร โครงสร้างพื้นฐาน และภาระงานด้านการดูแลระบบทั้งหมดด้วยตนเอง

Penetration Testing บนระบบ Cloud

แม้ Penetration Testing จะมีเป้าหมายเดียวกันในการค้นหาช่องโหว่ด้านความปลอดภัย แต่การทดสอบบนระบบ Cloud มีลักษณะเฉพาะที่ต่างจาก On-Premise อย่างชัดเจน เนื่องจากองค์กรต้องปฏิบัติตามนโยบายและข้อกำหนดของผู้ให้บริการ Cloud เช่น AWS, Google Cloud และ Microsoft Azure ซึ่งมักจำกัดการเข้าถึงชั้นโครงสร้างพื้นฐานระดับล่าง เช่น Hypervisor หรือ Infrastructure Layer

ก่อนเริ่มการทดสอบ องค์กรจำเป็นต้องขออนุญาตจากผู้ให้บริการ Cloud และประเมินผลกระทบที่อาจเกิดขึ้นต่อผู้ใช้งานรายอื่นที่อยู่ในสภาพแวดล้อมร่วมกัน นอกจากนี้ ยังต้องปฏิบัติตามข้อกำหนดด้านกฎหมายและความเป็นส่วนตัว เช่น PDPA เพื่อให้แน่ใจว่าการทดสอบไม่ละเมิดสิทธิ์ของข้อมูลหรือสร้างความเสี่ยงเกินควบคุม

ข้อดีของการทำ Penetration Testing บนระบบ Cloud คือองค์กรสามารถขยายขอบเขตการทดสอบได้อย่างรวดเร็ว ยืดหยุ่น และคุ้มค่า ด้วยการใช้เครื่องมือเฉพาะทาง เช่น ScoutSuite, Pacu และ CloudSploit ซึ่งออกแบบมาเพื่อตรวจสอบและประเมินความปลอดภัยในสภาพแวดล้อม Cloud โดยตรง

ตารางเปรียบเทียบ Penetration Testing: On-Premise vs Cloud

ความท้าทายและข้อพิจารณาสำหรับการทดสอบบน Cloud

Penetration Testing บน Cloud มาพร้อมกับความท้าทายเฉพาะที่องค์กรต้องคำนึงถึง เช่น

- ข้อจำกัดจากผู้ให้บริการ: ต้องได้รับอนุญาตก่อนทำการทดสอบ

- การประสานงานกับผู้ให้บริการ: เพื่อหลีกเลี่ยงผลกระทบต่อผู้ใช้รายอื่น

- การปฏิบัติตามกฎหมาย: เช่น การคุ้มครองข้อมูลส่วนบุคคล (PDPA)

- การใช้เครื่องมือที่เหมาะสม: ต้องเลือกเครื่องมือที่รองรับสถาปัตยกรรม Cloud โดยเฉพาะ

การเข้าใจข้อจำกัดเหล่านี้จะช่วยให้องค์กรสามารถวางแผนและดำเนินการทดสอบได้อย่างถูกต้อง ปลอดภัย และสอดคล้องกับมาตรฐานของผู้ให้บริการ Cloud

ประเภทและขั้นตอนการทำ Penetration Testing

การทดสอบเจาะระบบทั้ง Cloud และ On-Premise จำแนกตามระดับข้อมูลที่ผู้ทดสอบได้รับออกเป็น 3 ประเภทหลัก ได้แก่

- Black Box Testing: ผู้ทดสอบไม่มีข้อมูลล่วงหน้า จำลองการโจมตีจากภายนอก

- White Box Testing: ผู้ทดสอบมีข้อมูลเชิงลึก เช่น โครงสร้างเครือข่าย หรือซอร์สโค้ด

- Gray Box Testing: ผู้ทดสอบมีข้อมูลบางส่วน เช่น บัญชีผู้ใช้ทั่วไป

ขั้นตอนมาตรฐานมีทั้งหมด 5 ขั้นตอน ได้แก่

- Reconnaissance: รวบรวมข้อมูลเบื้องต้น เช่น DNS, IP และบริการที่เปิดใช้งาน

- Identification: วิเคราะห์และระบุช่องโหว่ที่อาจเกิดขึ้น

- Exploitation: ใช้ช่องโหว่ที่ตรวจพบเพื่อเข้าถึงระบบ

- Post-exploitation: ประเมินผลกระทบจากการโจมตี เช่น การยกระดับสิทธิ์หรือการเคลื่อนที่ภายในระบบ

- Reporting: สรุปผลการทดสอบและเสนอแนวทางแก้ไขอย่างละเอียด

แนวทางที่เหมาะสมสำหรับการทดสอบระบบ (Best Practices)

เพื่อให้ Penetration Testing มีประสิทธิภาพสูงสุด องค์กรควรปฏิบัติตามแนวทางดังนี้

- ใช้เครื่องมือที่เหมาะสมกับสภาพแวดล้อม เช่น Nmap สำหรับ On-Premise และ Pacu สำหรับ Cloud

- ปฏิบัติตามนโยบายของผู้ให้บริการ Cloud เพื่อหลีกเลี่ยงการละเมิด

- จัดทำรายงานผลอย่างละเอียดเพื่อใช้วางแผนปรับปรุงความปลอดภัยในระยะยาว

การปฏิบัติตามแนวทางเหล่านี้ช่วยให้องค์กรสามารถประเมินและเสริมเกราะป้องกันทางไซเบอร์ได้อย่างเป็นระบบและต่อเนื่อง

Penetration Testing = จุดเริ่มต้นของความแข็งแกร่ง

Penetration Testing บน Cloud และ On-Premise มีความแตกต่างที่ชัดเจน องค์กรควรเลือกแนวทางที่เหมาะสมตามระดับการควบคุม ความยืดหยุ่น และทรัพยากรที่มี หากต้องการความยืดหยุ่นและลดภาระโครงสร้างพื้นฐาน Cloud อาจตอบโจทย์ ในขณะที่ On-Premise เหมาะกับองค์กรที่ต้องการควบคุมระบบอย่างสมบูรณ์

ท้ายที่สุดแล้ว ความมั่นคงทางไซเบอร์ไม่ได้ขึ้นอยู่กับเครื่องมือเพียงอย่างเดียว แต่ขึ้นอยู่กับความเข้าใจจุดเปราะบางของระบบ และความพร้อมในการรับมือก่อนภัยจะมาถึง เพราะ “การรู้ก่อน” คือหัวใจของความแข็งแกร่งในยุคดิจิทัล

สำหรับองค์กรที่ต้องการยกระดับการป้องกันภัยไซเบอร์อย่างครบวงจร

บลูบิค ไททันส์ พร้อมให้บริการ Penetration Testing ทั้งบน Cloud และ On-Premise โดยทีมผู้เชี่ยวชาญที่ได้รับการรับรองตามมาตรฐานสากล เพื่อช่วยให้องค์กรสร้างภูมิคุ้มกันไซเบอร์และความเชื่อมั่นดิจิทัลอย่างยั่งยืน

👉 ติดต่อทีมที่ปรึกษาของเราได้ที่ Bluebik Titans Cybersecurity Services

ขอบคุณข้อมูลอ้างอิงจาก