รู้หรือไม่ว่าทำไมจำเป็นต้องมีการแบ่งระดับของ Insights ทั้งที่ทุกอย่างเป็นสิ่งเดียวกันที่ทุกคนมองเห็นเหมือนกัน แต่เพราะทุกคนไม่สามารถตีความออกมาได้เท่ากัน ดังนั้น การทำงานที่ดีโดยเฉพาะกับสายงานที่ปรึกษาจึงเป็นการค้นคว้าหาความรู้ให้มากกว่าที่หัวหน้าเคยรู้หรือที่ลูกค้าเคยเข้าใจ พร้อมสกัดออกมาเป็นกลยุทธ์และแนวทางในการดำเนินงานที่ใช้ได้จริง ถึงจะเรียกว่างานที่ปรึกษานั้นสามารถสร้าง “Value added” ได้จริง

วันนี้ Bluebik จึงขอนำเสนอ 3 ระดับของ Insights ที่จะช่วยให้คุณเข้าใจความต้องการของลูกค้าและสามารถผลิตผลงานที่มีคุณค่าต่อองค์กรออกมาได้

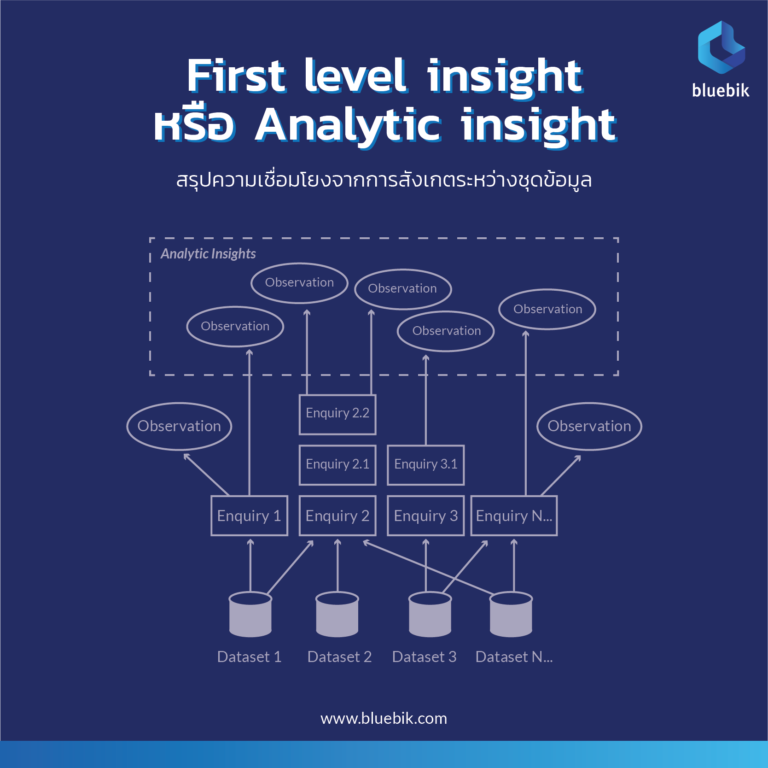

1. First level insight หรือ Analytic insight

สรุปความเชื่อมโยงจากการสังเกตระหว่างชุดข้อมูล

เป็น Insight ระดับแรกที่เกิดจากการสังเกตผ่านการเชื่อมโยงระหว่างชุดข้อมูล เพื่อประมวผลข้อมูลตั้งแต่การทำ Enquiry ไปจนถึงการจัดทำเป็น Dashboard สรุปข้อมูล ตัวอย่างเช่น วิเคราะห์ความถี่ของผู้ใช้งานแอปพลิเคชั่น e-Commerce ในแต่ละช่วงเวลา จำนวนครั้งที่เข้า วันใดบ้าง เพศมีความแตกต่างหรือไม่ เพื่อที่จะได้เพิ่มโอกาสในการเข้าถึงกลุ่มลูกค้าได้ลึกมากขึ้น และพัฒนากลับมาเป็นยอดขายที่สูงขึ้นได้

2. Second level insight หรือ Synergic insight

เชื่อมต่อจุดสังเกตสร้างเป็นความสัมพันธ์

เป็น Insight ระดับที่พูดถึงมากที่สุด เนื่องจากเป็นระดับที่เรียกว่ามีทั้งคุณค่า (Value-added) และความแตกต่างเฉพาะตัว (Uniqueness) เพราะจะช่วยให้ผลงานของเรามีข้อมูลที่ไม่เหมือนกับคำปรึกษาทั่วไปหรือตามหาได้จากแหล่งข้อมูลอื่น ๆ ได้ การสกัด Insight ในระดับนี้จำเป็นต้องใช้ความเข้าใจที่สูงในการเชื่อมต่อจุดสังเกตจาก Analytic Insight และนำมาสร้าง Synergy ของข้อสังเกตที่เกิดขึ้น ให้กลายมาเป็นความสัมพันธ์ที่เกิดขึ้นภายใต้สถานการณ์เดียวกัน ซึ่งจะช่วยให้เราสามารถเข้าใจถึงความเชื่อมโยงของปัญหาที่เกิดขึ้น พร้อมทั้งแนวทางในการแก้ไขที่ชัดเจนมากยิ่งขึ้น

3. Third level insight หรือ Prognostic insight

ประมวลผลและจัดตั้งเป็นสมมติฐาน

เป็นระดับ Insight ที่ยากที่สุดจากทั้ง 3 ระดับที่กล่าวถึง โดยเป็นการนำทุกความเชื่อมโยงที่เกิดขึ้นมาสร้างเป็นการทำนายหรือการตั้งสมมติฐานถึงความเป็นไปได้เกี่ยวกับสถานการณ์ในอนาคต เพื่อพัฒนาออกมาเป็นแนวทางในการแก้ปัญหาต่าง ๆ ไม่ว่าจะเป็น เป้าหมายของโครงการถัดไป การตั้งสมมติฐานเพื่อบรรลุเป้าหมาย และหนทางในการดำเนินงานที่ทำได้เร็วและสร้างผลลัพธ์ที่สูง เป็นต้น รวมทั้งการจัดทำแผนสำรองเพื่อรองรับกับสถานการณ์อื่น ๆ ที่อาจเกิดขึ้นหรือมีการเปลี่ยนแปลงไปตามกาลเวลา ซึ่ง Insight ในระดับนี้ก็เปรียบเสมือนได้กับการกำหนดวิสัยทัศน์หรือพันธกิจขององค์กรเลยก็ย่อมได้

ดังนั้นหลังจากทุกท่านอ่านมาถึงตรงนี้คงจะพอทราบกันแล้วว่าทำไมบางครั้งคนเราถึงตีความจากข้อมูลชุดเดียวกันได้แตกต่างกัน และทำไมผู้บริหารเก่ง ๆ หรือผู้เชี่ยวชาญจากบริษัทที่ปรึกษาชั้นนำถึงสามารถสกัด Insight ที่ลึกและน่าสนใจ พร้อมกับนำไปใช้ได้จริงเลย เป็นเพราะการวิเคราะห์ที่เจาะลึกลงไปเรื่อย ๆ ไม่ใช่เพียงแค่การสรุปผลข้อมูล แต่คือการสร้างความสัมพันธ์และประกอบกันเป็นทิศทางหรือ Direction ในการดำเนินงานในอนาคต

ที่มา researchgate