ปัจจุบันองค์กรธุรกิจส่วนใหญ่มักให้ความสำคัญกับจากการโจมตีภายนอก มากกว่าภัยคุกคามจากภายใน (Insider Threat) ทั้งที่การโจมตีจากคนในมีแนวโน้มเพิ่มขึ้นอย่างมีนัยสำคัญในช่วงที่ผ่านมา ซ้ำร้ายภัยจากคนในยังมีโอกาสประสบความสำเร็จและอาจสร้างความเสียหายสูงกว่าการโจมตีจากคนนอก เพราะพวกเขารู้ว่าข้อมูลสำคัญอยู่ที่ไหนและจะเข้าถึงได้อย่างไร

ยกตัวอย่าง ในปี 2564 บริษัทค้าปลีกผ่านแพลตฟอร์มออนไลน์รายหนึ่งของไทย ต้องเผชิญกับปัญหาพนักงานฝ่ายไอทีขโมยข้อมูลส่วนตัว (Personally Indentifiable Information – PII) ของลูกค้ากว่า 1,000,000 เรคอร์ด และมีการโพสต์ชุดข้อมูลตัวอย่าง PII ของลูกค้ากว่า 1,000 รายการให้ดาวน์โหลดแบบสาธารณะในตลาดมืด (Dark Web) ซึ่งแน่นอนว่าการละเมิดข้อมูลนี้ส่งผลเสียต่อความน่าเชื่อถือและภาพลักษณ์ ขององค์กร ความสูญเสียทางการเงินและอาจนำไปสู่การฟ้องร้องทางกฎหมายได้

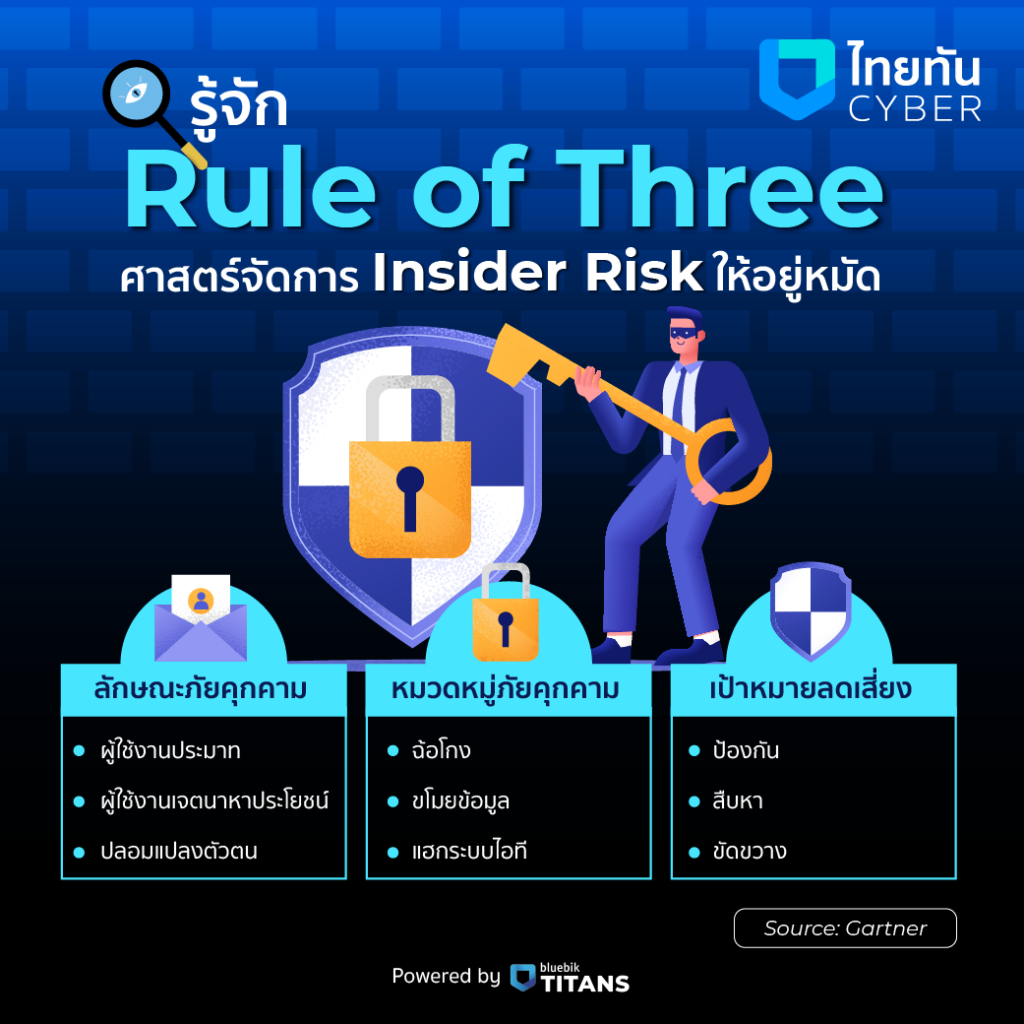

ด้วยเหตุนี้ Insider Threat จึงเป็นความเสี่ยงที่องค์กรยุคใหม่ไม่อาจมองข้ามได้อีกต่อไป ซึ่งการบริหารจัดการกับ Insider Risk นี้สามารถเริ่มต้นด้วย ‘Rule of Three’ ศาสตร์ขั้นพื้นฐานที่ใช้บริหารจัดการ Insider Threat ให้อยู่หมัดได้

Insider Risk vs Insider Threat แตกต่างกันอย่างไร

ก่อนจะทำความรู้จักกับ ‘Rule of Three’ เราต้องแยกแยะให้ออกก่อนว่า Insider Risk และ Insider Threat นั้นต่างกันอย่างไร เพื่อให้การปกป้ององค์กรจากภัยร้ายภายในทำได้อย่างมีประสิทธิภาพ

Insider Risk คือ โอกาสที่ผู้ได้รับสิทธิ์เข้าถึงข้อมูลสำคัญหรือระบบขององค์กร ดำเนินการหรือเป็นสาเหตุให้องค์กรถูกโจมตีทางไซเบอร์ ไม่ว่าจะเจตนาหรือไม่ก็ตาม ดังนั้นพนักงาน ผู้รับเหมาหรือบุคคลที่ 3 ที่สามารถเข้าถึงระบบและข้อมูลขององค์กรได้ ล้วนมีโอกาสนำความเสี่ยงภัยคุกคามไซเบอร์เข้าสู่องค์กรได้ทั้งนั้น

Insider Threat คือ ผู้มีสิทธิ์ใช้งานบางคนที่ปฏิบัติการบางอย่างโดยมีวัตถุประสงค์ร้าย ต้องการหาผลประโยชน์จากข้อมูลสำคัญ/การเข้าถึงระบบขององค์กร

โดยทั่วไปแล้วไม่ใช่ทุกความเสี่ยงของ Insider Risk จะนำไปสู่ Insider Threat ได้ แต่ทุกเหตุการณ์ Insider Threat ที่เกิดขึ้นล้วนแต่เริ่มต้นจาก Insider Risk ฉะนั้น องค์กรที่สามารถปิดความเสี่ยง Insider Risk ได้ย่อมปิดโอกาสแจ้งเกิด Insider Threat ได้ด้วยเช่นกัน

Rule of Three คืออะไร?

การจะลดความเสี่ยง Insider Risk ให้ได้อย่างมีประสิทธิภาพนั้น ผู้นำด้าน Cyber Security ขององค์กรจำเป็นต้องเข้าใจคนหรือกลุ่มคนที่ประสงค์ร้ายต่อองค์กรอย่างถ่องแท้ว่า พวกเขาพยายามทำอะไรและใช้วิธีใดในการเข้าถึงข้อมูลสำคัญ เพื่อกำหนดแนวทางการบรรเทาผลกระทบจากความเสี่ยง Insider Risk ซึ่ง ‘Rule of Three’ มีคำตอบให้กับคุณ

Rule of Three คือ ความรู้ขั้นพื้นฐานสำหรับการบริหารจัดการความเสี่ยง Insider Risk ในองค์กรธุรกิจ โดยมีการแบ่งออกเป็น 3 ส่วนสำคัญ ดังนี้

- Threat Types คือ ลักษณะของภัยคุกคาม ที่แบ่งออกเป็น 3 รูปแบบหลัก ได้แก่

- Careless User หรือผู้ใช้งานที่ประมาทเลินเล่อ/เปิดเผยข้อมูลและสิทธิ์การเข้าถึงข้อมูลโดยไม่ตั้งใจ ซึ่งส่วนใหญ่มีสาเหตุจาก ความผิดพลาดและการตั้งค่าด้านความปลอดภัยไม่เหมาะสม

แนวทางป้องกัน: บริษัทสามารถป้องกันความเสี่ยงจาก Careless User ได้ดังนี้

1) การกำหนดวิสัยทัศน์ด้าน Cyber Security ขององค์กร

2) ปรับปรุงพฤติกรรมของพนักงานที่สุ่มเสี่ยงต่อความมั่นคงปลอดภัยไซเบอร์ขององค์กรพร้อมมีเครื่องมือวัดผล

3) สร้างการรับรู้ให้แก่พนักงาน ถึงผลลัพธ์ความเสียหายต่อองค์กรจาก Insider Threat พร้อมวัดผลหลังปรับพฤติกรรม

4) ลงทุนในเครื่องมือหรือโซลูชันที่สามารถตรวจสอบหรือจับตาดูความเคลื่อนไหวที่ผิดปกติในสภาพแวดล้อมด้านดิจิทัลและข้อมูลสำคัญขององค์กรได้อย่างทั่วถึง - Malicious Insider หรือ Whistleblower คือ พนักงานหรือผู้ได้รับสิทธิ์เข้าถึงข้อมูลหรือระบบองค์กร ที่มีเจตนาหาผลประโยชน์จากข้อมูลที่เป็นความลับขององค์กร/เข้าถึงระบบองค์กร

แนวทางป้องกัน: เลือกใช้เครื่องมือที่สามารถตรวจสอบและจับกิจกรรมผิดปกติ/น่าสงสัยบนระบบได้อย่างแม่นยำรวดเร็ว เพื่อให้องค์กรสามารถป้องกันความเสียหายล่วงหน้าได้ - Compromised Credentials คือ การปลอมแปลงตัวตนจากบุคคลภายนอก เพื่อเข้าไปขโมยข้อมูลสำคัญขององค์กร

แนวทางป้องกัน: องค์กรสามารถใช้ Multi-Factor Authentication (MFA) หรือการยืนยันตัวตนโดยใช้หลายปัจจัย เพื่อลดความเสี่ยงจากการที่พนักงานถูกขโมยหรือปลอมแปลงตัวตน

- Threat Activities เป็นการจัดหมวดหมู่ของภัยคุกคาม โดยแบ่งออกเป็น 3 กลุ่มหลัก ได้แก่

1) การฉ้อโกง (Fraud)

2) การขโมยข้อมูล (Data Theft)

3) การก่อวินาศกรรมกับระบบไอที (System Sabotage)

การแยกจัดหมวดหมู่กิจกรรมต้องสงสัยว่าเข้าข่าย การละเมิดนโยบายบริษัทหรือผิดกฎหมาย จะช่วยให้องค์กรสามารถวางแผนรับมือ หรือบรรเทาความเสียหายที่เกิดขึ้นได้อย่างเหมาะสม - Mitigation Goals คือ กำหนดเป้าหมายการลดความเสี่ยงผ่าน3 ส่วนดังนี้

1) ป้องกัน (Deter): การป้องกันความเสี่ยงนั้นจำเป็นต้องมีแนวทางสร้างการรับรู้เกี่ยวกับ Cyber Security ที่ชัดเจนและต้องได้รับการยอมรับจากพนักงาน โดยพวกเขาต้องรับรู้ถึงบทบาทและหน้าที่ของตนเอง ในการปกป้องทรัพย์สินทางปัญญาและข้อมูลสำคัญขององค์กร

2) สืบหา (Detect): การตรวจจับกิจกรรมที่ต้องสงสัยหรือผิดปกติต้องอาศัย Security Tools ที่มีประสิทธิภาพในการตรวจสอบสัญญาณการขโมยข้อมูล ก่อนถูกส่งออกนอกระบบการควบคุมและดูแลขององค์กร

3) ขัดขวางกิจรรมที่น่าสงสัย (Disrupt): เป็นเครื่องมือที่ใช้สำหรับขัดขวางการโจรกรรมข้อมูลแบบอัตโนมัติ ด้วยการบล็อคไม่ให้ข้อมูลถูกส่งออกไปภายนอก

แนวทางการบริหารจัดการ Insider Risk

ผู้บริหารสามารถใช้ ‘Rule of Three’ เป็นกรอบการทำงานและเป็นรากฐานสำหรับการวางกลยุทธ์ด้านความปลอดภัยและการจัดการความเสี่ยง Insider Threat ภายใต้แนวปฏิบัติดังต่อไปนี้

- นโยบายและแนวทางปฏิบัติด้าน Insider Risk ยกตัวอย่าง นโยบายการจำแนกและการปกป้องข้อมูล หรือข้อกำหนดในการอนุมัติการเข้าถึงและการเฝ้าระวังกิจกรรมต่าง ๆ ในแอปพลิเคชันองค์กร

- กลไกปกป้องผู้แจ้งเบาะแส พนักงานหรือผู้ใช้งานสามารถรายงานหากพบผู้ใช้งานที่ทำกิจกรรมที่น่าสงสัยหรือนำไปสู่ความเสี่ยงได้ โดยองค์กรควรรับรองว่ารายงานดังกล่าวจะเป็นความลับ

- การกำกับดูแลที่โปร่งใสและได้รับการยอมรับ เพื่อสนับสนุนการดำเนินนโยบายและการบังคับใช้ข้อกำหนดต่าง ๆ

- กลยุทธ์ด้าน Insider Risk จะต้องสอดรับกับแนวทางการจัดการความเสี่ยงด้าน Cyber Security ขององค์กร เพื่อให้มั่นใจว่า Insider Risk ได้รับการตรวจสอบและประเมินผลอย่างสม่ำเสมอ

- สร้างความร่วมมือกับพันธมิตรทางธุรกิจที่น่าเชื่อถือ โดยพันธมิตรดังกล่าวจะถูกรวมอยู่ในเครือข่ายที่ต้องได้รับการฝึกอบรมและปฏิบัติตามแนวทางด้านความปลอดภัยที่องค์กรกำหนด

- ฝึกอบรมและสร้างการรับรู้ด้าน Insider Risk เป็นส่วนหนึ่งของกลยุทธ์ในการบริหารจัดการ Insider Risk

- จัดทำคู่มือ Insider Risk เป็นการสรุปเครื่องมือและข้อกำหนด เพื่อให้ทีมดูแลรักษาความปลอดภัยใช้ในการระบุ ตรวจสอบ และบรรเทาความเสี่ยงจาก Insider Risk

- การแผนตอบสนองต่อเหตุการณ์ (Incident Response (IR) Plans) เป็นส่วนหนึ่งของกรอบการทำงาน IR ขององค์กร

- แผนคุ้มครองพนักงานและสิทธิความเป็นส่วนตัว

กลยุทธ์การบริหารจัดการ Insider Risk นั้นจะไม่มีทางประสบความสำเร็จเลย หากองค์กรให้ความสำคัญแค่เพียงเทคโนโลยีและนวัตกรรมทันสมัย เพราะ Insider Risk นั้นมีความซับซ้อนและเกี่ยวพันกับปัจจัยทั้งภายในและภายนอกองค์กร ด้วยเหตุนี้การสกัดไม่ให้ Insider Risk พัฒนาเป็น Insider Threat ต้องอาศัยทั้งการเลือกใช้เทคโนโลยีที่เหมาะสม ความร่วมมือจากผู้มีส่วนได้ส่วนเสียทุกฝ่ายรวมถึงวิสัยทัศน์ของผู้บริหาร

สำหรับองค์กรธุรกิจที่ต้องการลดความเสี่ยงและมีแผนกลยุทธ์ที่สามารถรับมือกับ Insider Risk สามารถติดต่อ บลูบิค ไททันส์ ผู้เชี่ยวชาญด้านไซเบอร์ซิเคียวริตี้ที่มีประสบการณ์ และพร้อมจะช่วยคุณยกระดับความมั่นคงปลอดภัยทางไซเบอร์ ครอบคลุมตั้งแต่การวางแผนกลยุทธ์และกรอบการบริหารจัดการ การยกระดับมาตรการป้องกัน และการรับมือเหตุละเมิดความมั่นคงปลอดภัย

ติดต่อสอบถามหรือปรึกษาเราได้ที่

✉ [email protected]

☎ 02-636-7011

ขอบคุณข้อมูลอ้างอิงจาก informationweek